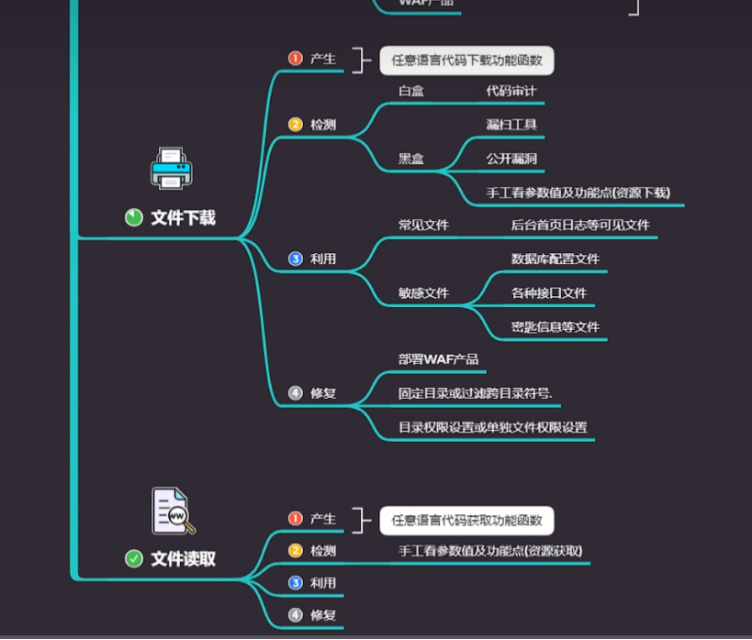

第32天文件下载读取全解

文件下载,读取 原理,检测,利用,修复等

#利用

数据库配置文件下载或读取后续

接口密匙信息文件下载或读取后续

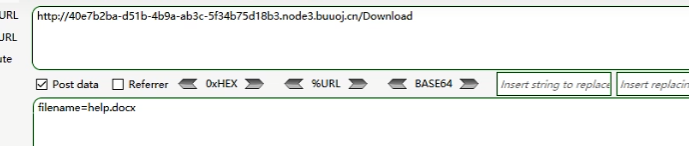

#文件名,参数值,目录符号

read.xxx?filename=

down.xxx?filename=

readfile.xxx?file=

downfile.xxx?file=

../ ..\ .\ ./等

%00 ? %23 %20 .等

&readpath=、&filepath=、&path=、&inputfile=、&url=、&data=、&readfile=、&menu=、META-INF= 、

WEB-INF

1.文件被解析,则是文件包含漏洞

2.显示源代码,则是文件读取漏洞

3.提示文件下载,则是文件下载漏洞

下载或文件读取漏洞:

对应文件:配置文件(数据库,平台,各种等)

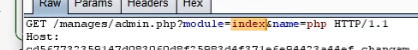

#各种协议调用配合通过协议读取的是源码,直接访问地址显示的是执行后的结果

下载文件

爬虫扫描地址-分析参数名参数值-文件操作安全-对应脚本

修改提交方式测试-读取WEB配置文件WEB-INF/web.xml

访问读取对应地址-访问读取flag对应class文件-

(WEB-INF/classes/com/wm/ctf/FlagController.class)mvc模型

License:

CC BY 4.0