xray漏扫工具

下载

根据操作系统选择下载,下载地址https://github.com/chaitin/xray/releases

解压之后首先生成证书

xray_windows_amd64.exe genca将生成的证书导入

基本命令

使用基础爬虫爬取并对爬虫爬取的链接进行漏洞扫描

xray_windows_amd64.exe webscan --basic-crawler https://webvpn.zafu.edu.cn/ --html-output vuln.html使用 HTTP 代理进行被动扫描

xray webscan --listen 127.0.0.1:7777 --html-output proxy.html只扫描单个 url,不使用爬虫

xray webscan --url http://example.com/?a=b --html-output single-url.html手动指定本次运行的插件,默认情况下,将会启用所有内置插件,可以使用下列命令指定本次扫描启用的插件。

xray webscan --plugins cmd-injection,sqldet --url http://example.com

xray webscan --plugins cmd-injection,sqldet --listen 127.0.0.1:7777指定插件输出,可以指定将本次扫描的漏洞信息输出到某个文件中:

xray webscan --url http://example.com/?a=b \

--text-output result.txt --json-output result.json --html-output report.html检测模块

名称 | Key | 版本 | 说明 |

XSS漏洞检测 |

| 社区版 | 利用语义分析的方式检测XSS漏洞 |

SQL 注入检测 |

| 社区版 | 支持报错注入、布尔注入和时间盲注等 |

命令/代码注入检测 |

| 社区版 | 支持 shell 命令注入、PHP 代码执行、模板注入等 |

目录枚举 |

| 社区版 | 检测备份文件、临时文件、debug 页面、配置文件等10余类敏感路径和文件 |

路径穿越检测 |

| 社区版 | 支持常见平台和编码 |

XML 实体注入检测 |

| 社区版 | 支持有回显和反连平台检测 |

poc 管理 |

| 社区版 | 默认内置部分常用的 poc,用户可以根据需要自行构建 poc 并运行。文档:POC |

文件上传检测 |

| 社区版 | 支持常见的后端语言 |

弱口令检测 |

| 社区版 | 社区版支持检测 HTTP 基础认证和简易表单弱口令,内置常见用户名和密码字典 |

jsonp 检测 |

| 社区版 | 检测包含敏感信息可以被跨域读取的 jsonp 接口 |

ssrf 检测 |

| 社区版 | ssrf 检测模块,支持常见的绕过技术和反连平台检测 |

基线检查 |

| 社区版 | 检测低 SSL 版本、缺失的或错误添加的 http 头等 |

任意跳转检测 |

| 社区版 | 支持 HTML meta 跳转、30x 跳转等 |

CRLF 注入 |

| 社区版 | 检测 HTTP 头注入,支持 query、body 等位置的参数 |

XStream漏洞检测 |

| 社区版 | 检测XStream系列漏洞 |

Struts2 系列漏洞检测 |

| 高级版 | 检测目标网站是否存在Struts2系列漏洞,包括s2-016、s2-032、s2-045、s2-059、s2-061等常见漏洞 |

Thinkphp系列漏洞检测 |

| 高级版 | 检测ThinkPHP开发的网站的相关漏洞 |

shiro反序列化漏洞检测 |

| 高级版 | 检测Shiro反序列化漏洞 |

fastjson系列检测 |

| 高级版 | 检测fastjson系列漏洞 |

与burp联动

首先启动burp普通代理

Burp Proxy → Options 添加 127.0.0.1:8080 (默认已存在)

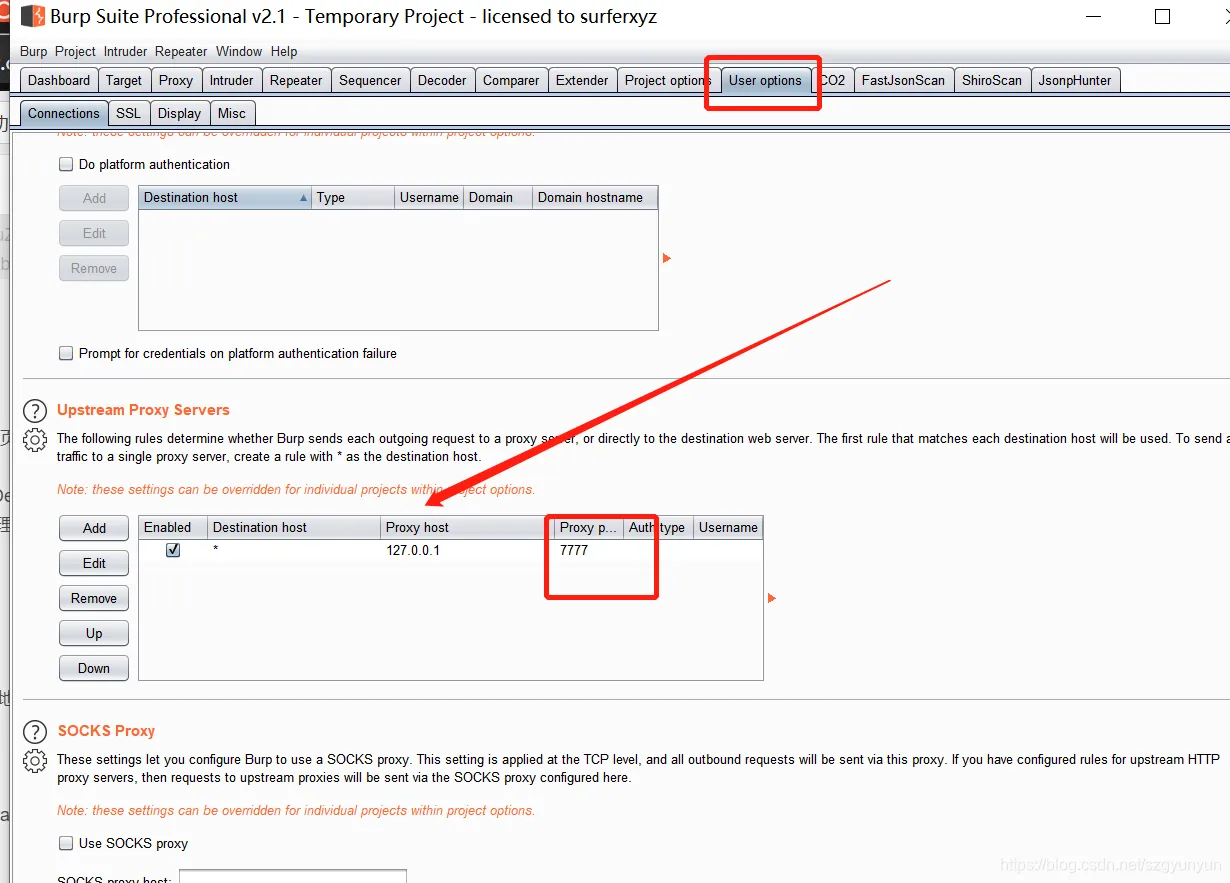

burp作为xray的上游代理

burp负责抓包发包,xray被动监听

浏览器->Burp(8080)->Xray(7777)

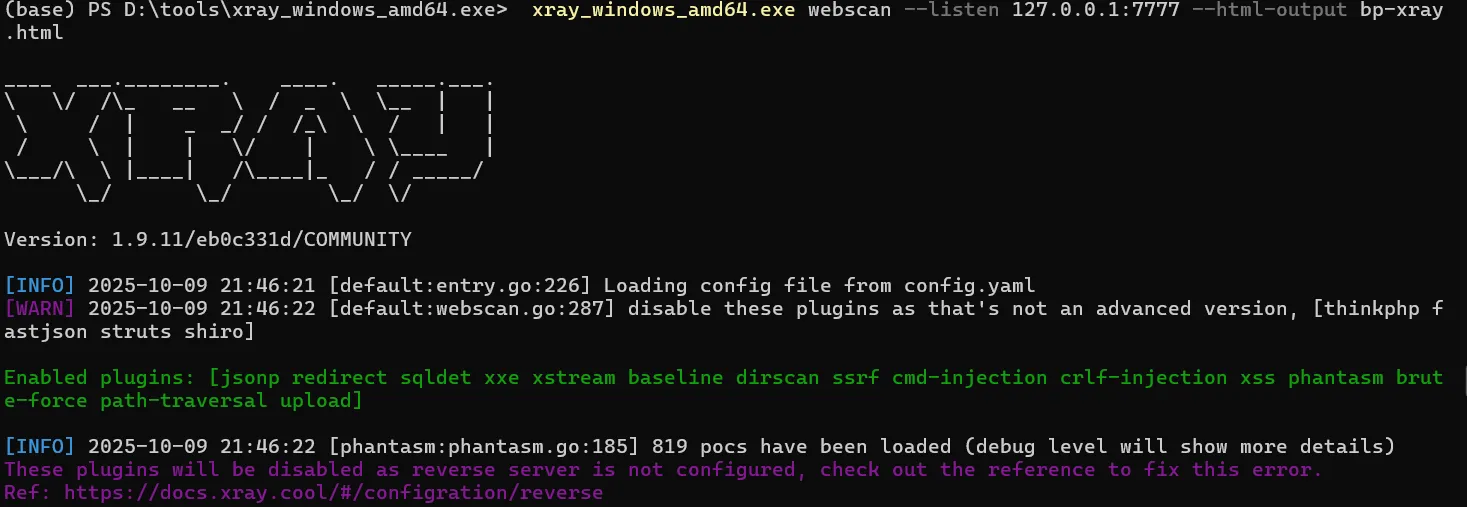

首先xray建立监听

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 --html-output bp-xray.html

监听7777端口

对brup端进行配置

在上游代理的地址中填写为xray监听的地址

开始联动

接下来,在浏览器端使用 Burp 的代理地址(127.0.0.1:8080)

此时网页流量便通过了brup转发到了xray

Xray开始接收到流量开始漏洞扫描

配置xray作为上游代理

浏览器 → Xray(7777) → Burp(8080) → 目标

想利用 Burp 的 Repeater/Intruder 二次处理

启动 Xray 并指定上游为 Burp

xray_windows_amd64.exe webscan --listen 127.0.0.1:7777 \

--proxy http://127.0.0.1:8080 \

--html-output x-bp.html浏览器指向 Xray 端口

浏览器代理改为 127.0.0.1:7777

即可实现「Xray 先扫,Burp 后改」。

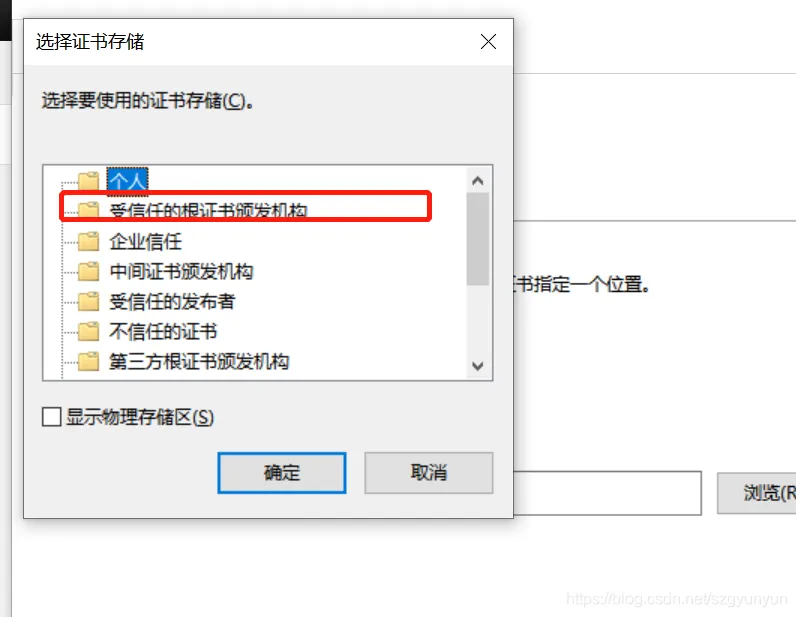

证书问题

需把xray和bp的证书都导入系统的受信任的根证书之后重新打开浏览器生效。

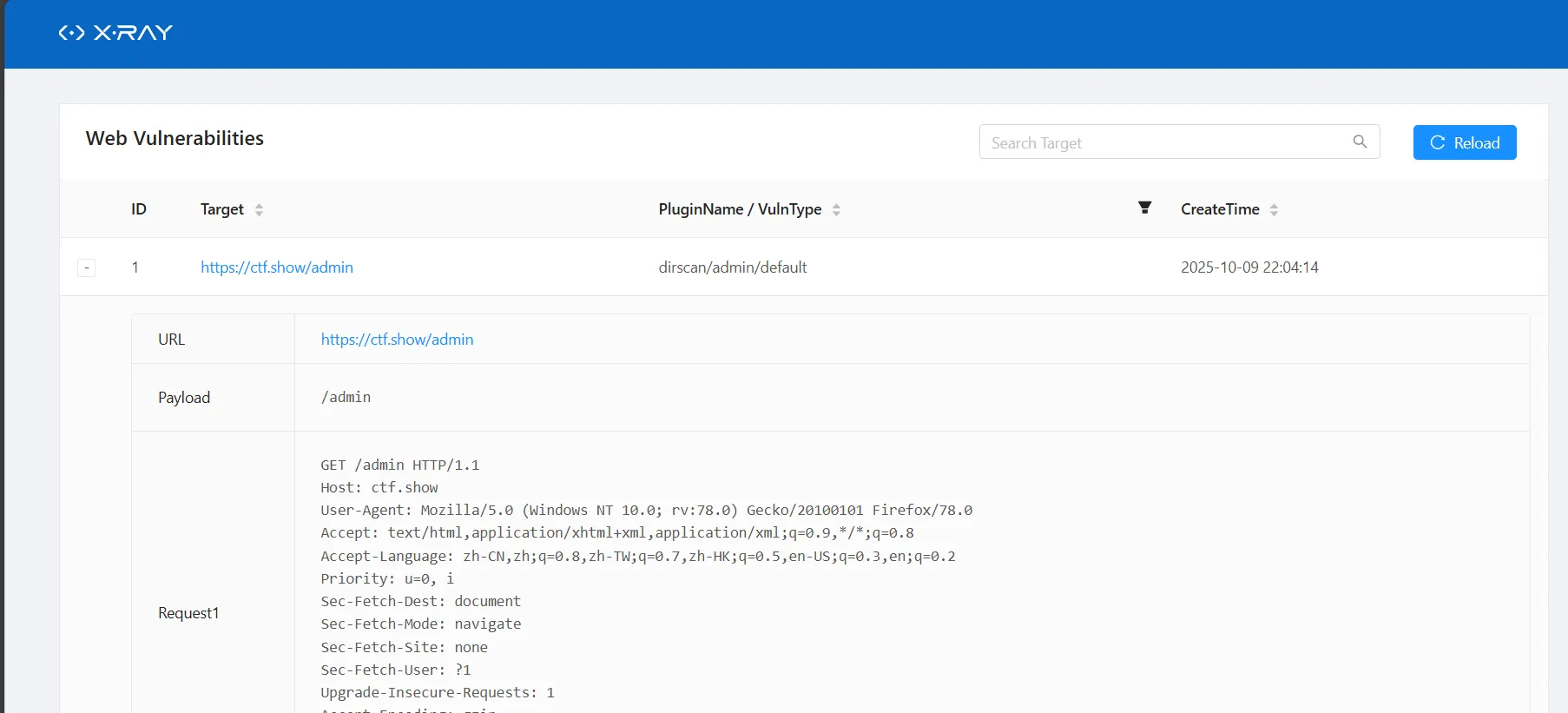

扫出来之后会给一个html页面